У рамках рэагавання на распаўсюджванне шкоднага праграмнага забеспячэння (ШПЗ) у нацыянальным сегменце сеткі Інтэрнэт CERT.BY праведзена дэталёвае вывучэнне розных экзэмпляраў, не звязаных паміж сабой па першасных прыкметах.

У працэсе аналізу спосабаў распаўсюджвання названых экзэмпляраў выяўлена работа MaaS-сэрвісу (Malware-as-a-Service – шкоднае праграмнае забеспячэнне як паслуга). Уладальнікі MaaS-сервераў за абаненцкую плату прадастаўляюць доступ да часткі ботнэту, які спецыялізуецца на распаўсюджванні шкоднага ПЗ.

MaaS-сервісы карыстаюцца рознымі падыходамі дастаўкі ШПЗ ад кліента да ахвяры, часцей за ўсё наступнымi:

- фішынгавыя рассылкі. Практычна ўсе арганізацыі цi звычайныя асобы ў сваёй дзейнасці выкарыстоўваюць паштовыя сэрвісы. Адкрыццё ўкладання або пераход у пісьме па спасылцы, якая вядзе на шкодныя вэб-рэсурсы, запускае працэс заражэння прылады. У далейшым скампраметаваны хост можа стаць часткай ботнэту і ўдзельнічаць у неправамернай дзейнасці;

- шкодная рэклама. Рэкламныя сеткі выкарыстоўваюцца для распаўсюджвання ШПЗ шляхам увядзення кода ў рэкламныя аб’явы. Заражэнне адбываецца пры праглядзе рэкламы на слабаабароненай прыладзе. Рэкламныя сеткі ў асноўным разлічваюць на аўтаматызацыю для адначасовага паказу соцень рэкламных аб’яў, змяняемых кожныя некалькі хвілін, што ў спалучэнні з абфускацыяй кода ўскладняе ідэнтыфікацыю менавіта той рэкламы, якая выклікае праблемы;

- загрузка праз торэнт. Гэты спосаб часцей за ўсё выкарыстоўваецца кіберзлачынцамі для распаўсюджвання шкодных праграм. Хакеры часта загружаюць заражаныя копіі вядомых фільмаў і відэагульняў у торэнт-сеткі ў рамках вірусных кампаній;

- неліцэнзійнае ПЗ (т.зв. «крэкнутыя» версіі, розныя зборкі).

Насцярожвае тое, што зніжаецца парог уваходжання злаўмыснікаў. Цяпер для правядзення камп’ютарных атак не патрабуюцца спецыялізаваныя веды ў галіне інфармацыйных тэхналогій, а платная падпіска ўключае ў сябе, акрамя асабістага кабінета, яшчэ і тэхнічную падтрымку, у якой больш вопытныя спецыялісты садзейнічаюць правядзенню атакі.

Неабходна адзначыць, што на падставе зафіксаваных прыкмет функцыянавання шкодных праграм назіраецца значная колькасць скампраметаваных карыстальнікаў нацыянальнага сегмента сеткі Інтэрнэт. Так, CERT.BY вызначаны сферы з найбольшай колькасцю заражаных карыстальнікаў:

- органы мясцовага кіравання гарадскога, раённага і абласнога ўзроўняў;

- энергетычны сектар;

- харчовы сектар;

- сектар аховы здароўя;

- сектар адукацыі;

- сельскагаспадарчы сектар;

- жыллёва-камунальны сектар;

- сектар занятасці насельніцтва;

- сектар лагістыкі.

У ходзе расследавання кіберінцыдэнтаў сфарміраваны пералік выяўленых індыкатараў кампраметацыі, звязаных з работай ШПЗ:

1. Звароты на IP-адрасы (перыядычна мяняюцца), на гэты час зафіксаваны наступныя:

- 72.52.178[.]23

- 173.231.189[.]15

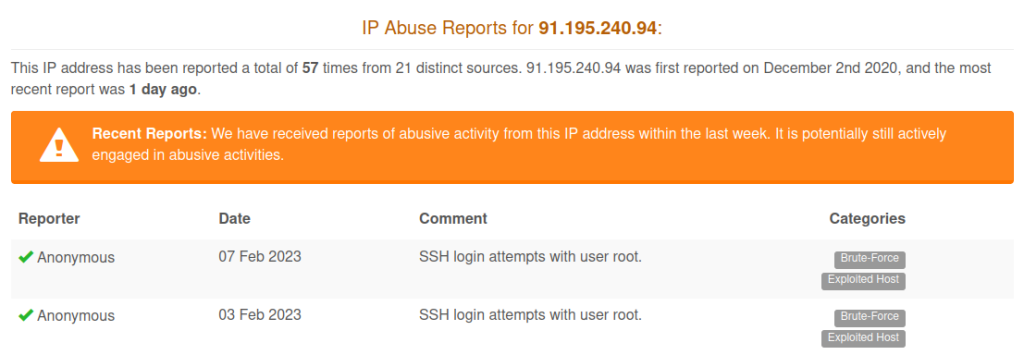

- 91.195.240[.]94

- 3.64.163[.]50

- 192.64.119[.]195

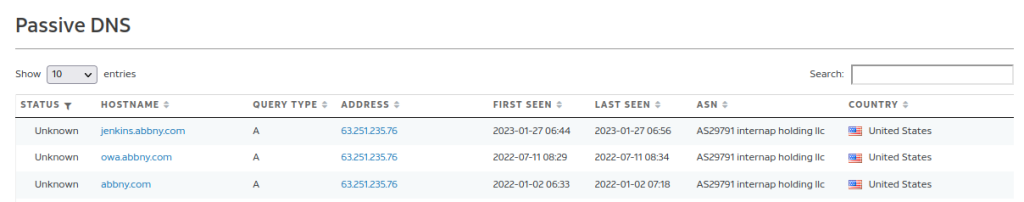

- 63.251.235[.]76

Прыклады справаздач публічных сэрвісаў:

https://www.abuseipdb.com/check/3.64.163.50

https://www.abuseipdb.com/check/91.195.240.94

2. Звароты на дамены трэцяга ўзроўню:

- *.haqo[.]net

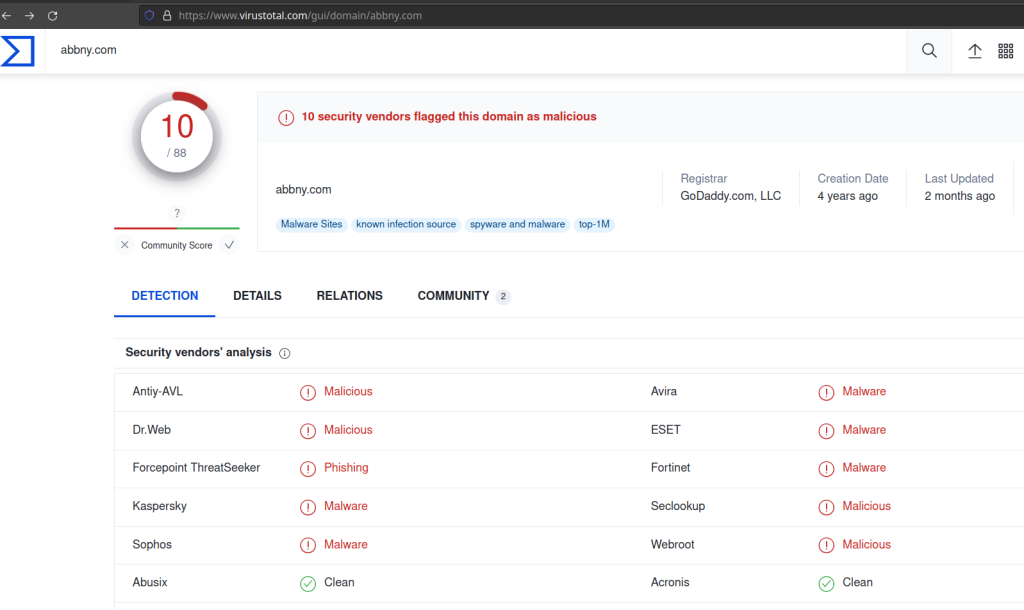

- *.abbny[.]com

- *.beahh[.]com

2.1 прыклад зафіксаваных зваротаў:

- ii.haqo[.]net

- i.haqo[.]net

- pp.abbny[.]com

- p.abbny[.]com

- info.abbny[.]com

- info.beahh[.]com

- o.beahh[.]com

- oo.beahh[.]com

- v.beahh[.]com

- w.beahh[.]com

- ww12.beahh[.]com

- ww7.beahh[.]com

Прыклады справаздач публічных сэрвісаў:

https://www.virustotal.com/gui/domain/abbny.com

https://otx.alienvault.com/indicator/domain/abbny.com

3. Наяўнасць выконваемых файлаў:

- c:\windows\SysWOW64\wmiex.exe

- c:\windows\SysWOW64\drivers\svchost.exe

Выяўленыя экзэмпляры мелі наступныя хэшы

для wmiex.exe

MD5: A4B7940D6B03269194F728610784D6

SHA1: 173B8E4E8963FC32DD8B18631C79CF95470E8C97

SHA256: B771267551961CE840A1FBCD65E8F5ECD0A21350387F35BBCD4C24125EC04530

SSDEEP: 1536:/RLMHLRCFLF+PU6R3OGOU/OLWCDK74JPTAH:TARCFLF+PUEKWO+4JPTU

для svchost.exe

MD5: BC26FD7A0B7FE005E116F5FF2227EA4D

SHA1: 06FFE1D17B682577CCF6B6B228F0B5FCFD913930

SHA256: B771267551961CE840A1FBCD65E8F5ECD0A21350387F35BBCD4C24125EC04530

SSDEEP: 98304:AIMMSYI/WXO4QKTRWR1OIULPLEQNZ8HY/VKBXABDDKKQ/JQSK6/+VD77LDR3YA:93SYIB6HIULPKQ8HY/9KR/LT/+VDLDUA4. Наяўнасць сэрвісу WebServers (за гэты сэрвіс адказвае наступная галiнка рэестра):

- Software\Microsoft\Windows\CurrentVersion\Run\WebServers

5. Задача ў планіроўшчыку:

• імя задачы WebServers, выкананы фаiл

6. У часовай дырэкторыі карыстальніка могуць быць выяўлены наступныя файлы:

- _MEI56922/Crypto.Cipher._AES.pyd

- _MEI56922/Crypto.Cipher._ARC4.pyd

- _MEI56922/Crypto.Cipher._DES.pyd

- _MEI56922/Crypto.Cipher._DES3.pyd

- _MEI56922/Crypto.Hash._MD4.pyd

- _MEI56922/Crypto.Hash._SHA256.pyd

РЭКАМЕНДАЦЫІ

- Правесці праверку інфармацыйных сістэм і персанальных камп’ютараў на наяўнасць названых прыкмет.

- Варта адзначыць, што ШПЗ пастаянна мадыфікуецца, а злаўмыснікі перыядычна мяняюць выкарыстоўваемую вылічальную інфраструктуру і камандныя цэнтры.

- У сувязі з гэтым пералік індыкатараў шкоднай актыўнасці таксама карэкціруецца. Мэтазгодна для работы ў тым ліку выкарыстоўваць профільныя рэсурсы, напрыклад, https://virustotal.com, https://otx.alienvault.com і іншыя.

- Асцерагайцеся любых электронных пісьмаў, якія спрабуюць прымусіць вас адкрываць укладанні або пераходзіць па спасылках.

- Звяртайце ўвагу на пісьмы, адпраўшчыкамі якіх з’яўляюцца асобы або арганізацыі, з якімі вы не маеце зносін. Будзьце асцярожныя з электроннымі пісьмамі арганізацый, з якімі вы маеце рэгулярныя стасункі.

- Заўсёды ўважліва правярайце спасылкі, на якія пераходзіце і на якія ўводзіце ўліковыя даныя.

- Пры магчымасці варта арганізаваць маніторынг названых даменаў і (або) IP-адрасоў на прадмет з’яўлення новых прыкмет.

- Пры наяўнасці тэхнічных магчымасцей варта наладзіць блакіроўку зваротаў на названыя IP-адрасы і дамены.

Пры выяўленні падазроных пісьмаў або спасылак просім паведаміць на support@cert.by.

Нацыянальная каманда рэагавання на кіберінцыдэнты (CERT.BY) удзячна за ўзаемадзеянне кантактным асобам і аператыўнае прадастаўленне інфармацыі!!!

Для зручнасці і своечасовага паведамлення аб навінах падпісвайцеся на нас у сацыяльных сетках: