В рамках реагирования на распространение вредоносного программного обеспечения (ВПО) в национальном сегменте сети Интернет CERT.BY осуществлено детальное изучение различных экземпляров, не связанных между собой по первичным признакам.

В процессе анализа способов распространения указанных экземпляров выявлена работа MaaS-сервиса (Malware-as-a-Service – вредоносное программное обеспечения как услуга). Владельцы MaaS-серверов за абонентскую плату предоставляют доступ к части ботнета, специализирующегося на распространении вредоносного ПО.

MaaS-серверы обеспечивают процесс доставки ВПО от клиента до жертвы, который осуществляется различными способами, чаще всего это:

- фишинговые рассылки. Практически все организации или обычные пользователи

в своей деятельности используют почтовые сервисы. Открытие вложения или переход по ссылке в письме, ведущей на вредоносные веб-ресурсы, запускает процесс заражения устройства. В последующем скомпрометированный хост может стать частью ботнета и участвовать в неправомерной деятельности; - вредоносная реклама. Рекламные сети используются для распространения ВПО путем встраивания кода в рекламные объявления. Заражение происходит при просмотре рекламы на уязвимом устройстве. Рекламные сети в основном полагаются

на автоматизацию для одновременного показа сотен рекламных объявлений, сменяемых каждые несколько минут, что в совокупности с обфускацией кода затрудняет идентификацию конкретной рекламы, которая вызывает проблемы; - загрузка через торрент. Данный способ все чаще используется киберпреступниками

для распространения вредоносных программ. Хакеры часто загружают зараженные копии известных фильмов и видеоигр в торрент-сети в рамках вирусных кампаний; - нелицензионное ПО (т.н. «крэкнутые» версии, различные сторонние сборки).

Настораживает то, что снижается порог вхождения злоумышленников. Теперь

для проведения компьютерных атак не требуются специализированные знания в области информационных технологий, а платная подписка включает в себя, помимо личного кабинета, еще и техническую поддержку, в которой более опытные специалисты оказывают содействие в проведении атаки.

Необходимо отметить, что на основе зафиксированных признаков функционирования вредоносных программ наблюдается значительное количество скомпрометированных пользователей национального сегмента сети Интернет. Так, CERT.BY определены сферы

с наибольшим количеством зараженных пользователей:

- органы местного управления городского, районного и областного уровней;

- энергетический сектор;

- продовольственный сектор;

- сектор здравоохранения;

- сектор образования;

- сельскохозяйственный сектор;

- жилищно-коммунальный сектор;

- сектор занятости населения;

- сектор логистики.

В ходе расследования киберинцидентов сформирован перечень выявленных индикаторов компрометации, связанных с работой ВПО:

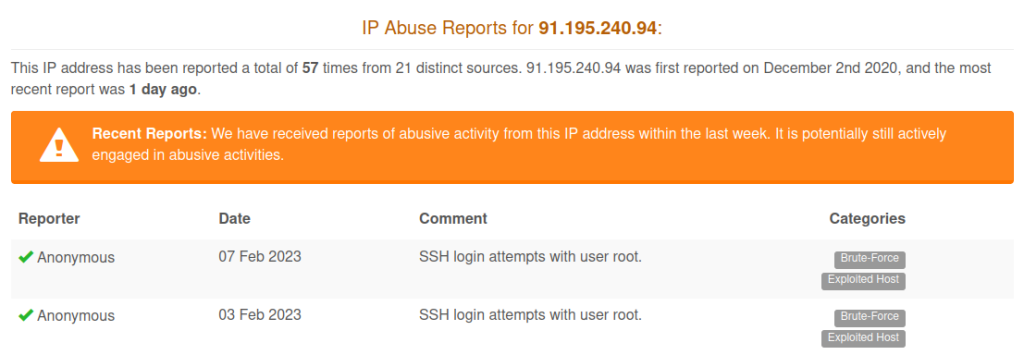

1. Обращения на IP-адреса (периодически меняются), в настоящее время зафиксированы следующие:

- 72.52.178[.]23

- 173.231.189[.]15

- 91.195.240[.]94

- 3.64.163[.]50

- 192.64.119[.]195

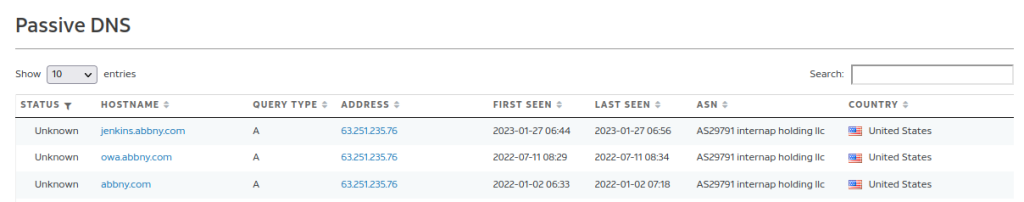

- 63.251.235[.]76

Примеры отчетов публичных сервисов:

https://www.abuseipdb.com/check/3.64.163.50

https://www.abuseipdb.com/check/91.195.240.94

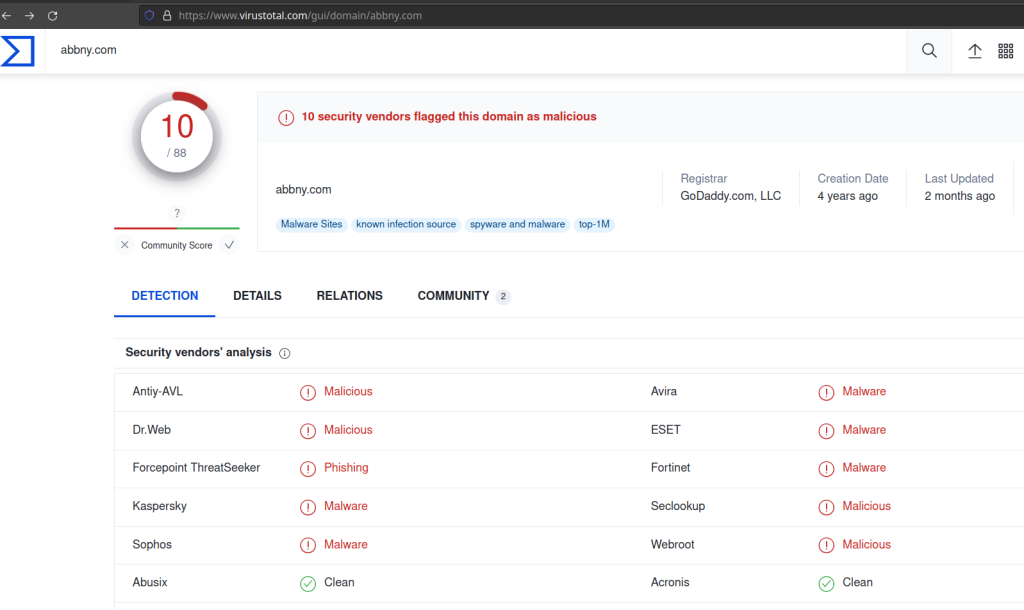

2. Обращения на домены третьего уровня:

- *.haqo[.]net

- *.abbny[.]com

- *.beahh[.]com

2.1 пример зафиксированных обращений:

- ii.haqo[.]net

- i.haqo[.]net

- pp.abbny[.]com

- p.abbny[.]com

- info.abbny[.]com

- info.beahh[.]com

- o.beahh[.]com

- oo.beahh[.]com

- v.beahh[.]com

- w.beahh[.]com

- ww12.beahh[.]com

- ww7.beahh[.]com

Примеры отчетов публичных сервисов:

https://www.virustotal.com/gui/domain/abbny.com

https://otx.alienvault.com/indicator/domain/abbny.com

3. Наличие исполняемых файлов:

- c:\windows\SysWOW64\wmiex.exe

- c:\windows\SysWOW64\drivers\svchost.exe

Выявленные экзмепляры, имели следующие хэши

для wmiex.exe

MD5: A4B7940D6B03269194F728610784D6

SHA1: 173B8E4E8963FC32DD8B18631C79CF95470E8C97

SHA256: B771267551961CE840A1FBCD65E8F5ECD0A21350387F35BBCD4C24125EC04530

SSDEEP: 1536:/RLMHLRCFLF+PU6R3OGOU/OLWCDK74JPTAH:TARCFLF+PUEKWO+4JPTU

для svchost.exe

MD5: BC26FD7A0B7FE005E116F5FF2227EA4D

SHA1: 06FFE1D17B682577CCF6B6B228F0B5FCFD913930

SHA256: B771267551961CE840A1FBCD65E8F5ECD0A21350387F35BBCD4C24125EC04530

SSDEEP: 98304:AIMMSYI/WXO4QKTRWR1OIULPLEQNZ8HY/VKBXABDDKKQ/JQSK6/+VD77LDR3YA:93SYIB6HIULPKQ8HY/9KR/LT/+VDLDUA4. Наличие сервиса WebServers (за данный сервис отвечает следующая ветка реестра):

- Software\Microsoft\Windows\CurrentVersion\Run\WebServers

5. Задача в планировщике:

- имя задачи — WebServers, исполняемый файл c:\windows\SysWOW64\wmiex.exe

6. Во временной директории пользователя могу быть обнаружены следующие файлы:

- _MEI56922/Crypto.Cipher._AES.pyd

- _MEI56922/Crypto.Cipher._ARC4.pyd

- _MEI56922/Crypto.Cipher._DES.pyd

- _MEI56922/Crypto.Cipher._DES3.pyd

- _MEI56922/Crypto.Hash._MD4.pyd

- _MEI56922/Crypto.Hash._SHA256.pyd

РЕКОМЕНДАЦИИ

- Провести проверку информационных систем и персональных компьютеров на наличие вышеуказанных признаков.

- Следует отметить, что ВПО постоянно модифицируется, а злоумышленники периодически меняют используемую вычислительную инфраструктуру и командные центры.

- В этой связи перечень индикаторов вредоносной активности также корректируется. Целесообразно для работы в том числе использовать профильные ресурсы, например, https://virustotal.com, https://otx.alienvault.com и иные.

- Остерегайтесь любых электронных писем, пытающихся заставить вас открывать вложения или переходить по ссылкам.

- Обращайте внимание на письма, отправителями которых являются лица или организации, от которых вы обычно не получаете письма. Будьте осторожны с электронными письмами организаций, с которыми вы регулярно общаетесь.

- Всегда внимательно проверяйте ссылки, на которые переходите и на которые вводите учетные данные.

- При возможности следует организовать мониторинг указанных доменов и (или) IP-адресов на предмет появления новых признаков.

- При наличии технических возможностей следует настроить блокировку обращений на указанные IP-адреса и домены.

При обнаружении подозрительных писем либо ссылок просим сообщить на support@cert.by.

Национальный центр реагирования на компьютерные инциденты (CERT.BY) благодарит за взаимодействие контактных лиц и оперативное предоставление информации!!!

Для удобства и своевременного оповещения о новостях подписывайтесь на нас в социальных сетях: