В процессе мониторинга вредоносной активности в национальном сегменте сети Интернет Республики Беларусь выявлено около 1500 устройств (по данным ресурса greynoise.io), зараженных вредоносным программным обеспечением типа «Mirai» (далее — ВПО «Mirai»). Зараженные устройства объединяются в ботнет, что в последующем позволяет злоумышленникам централизовано управлять ими. Помимо того, что они получают доступ к зараженным устройствам и похищают информацию, так еще и используют для неправомерной вредоносной деятельности, как в нашем сегменте сети Интернет, так и на территории других государств (за последнее время поступило около 10 обращений).

Применение таким устройствам (ботам) достаточно широкое, например:

• Владельцы ботнета могут сдавать их в аренду другим злоумышленникам.

• Участие в проведении достаточно мощных DDoS-атак, как на государственные органы, так и коммерческие организации.

• Сканирование хостов и поиск новых уязвимых устройств.

• Проведение атак по подбору паролей и эксплуатации уязвимостей.

Существует большое количество различных версий, модификаций и подражателей ВПО «Mirai», у которых могут отличаться их функциональные возможности.

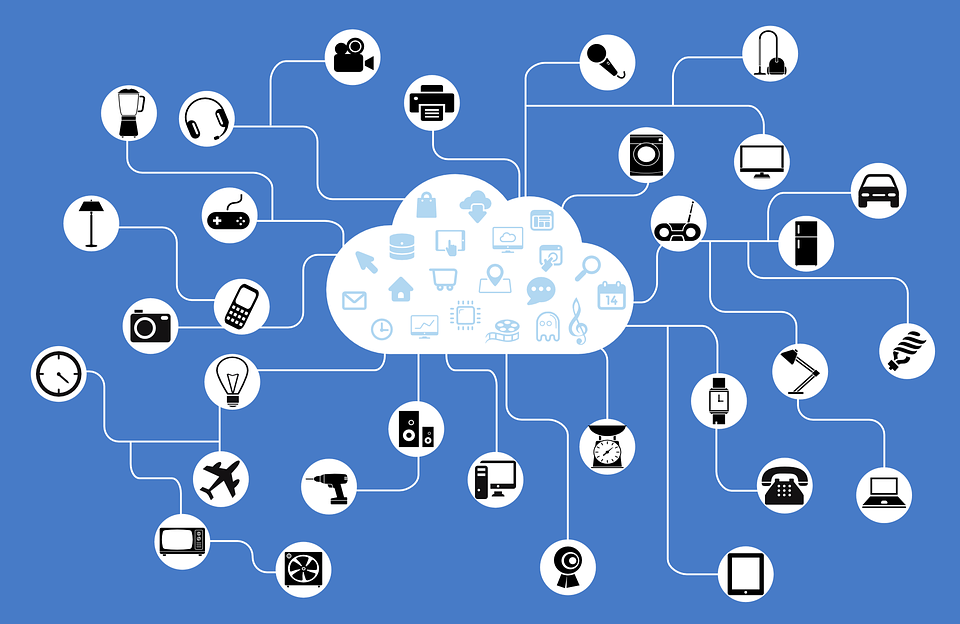

Чаще всего от рассматриваемого ВПО страдают устройства Интернета вещей (Internet of things, IoT), которые в настоящее время повсеместно используются различными коммерческими организациями, государственными органами и физическими лицами. К данным устройствам относятся роутеры, телевизоры, веб-камеры, датчики движения и множество других, подключенных к сети интернет. Как правило, производители таких устройств для удешевления процесса изготовления нередко пренебрегают их защищенностью, жестко указывают в программном обеспечении одни и те же стандартные логины и пароли для целых серий. Так же не стоит забывать, что источником заражения в локальной сети может служить и обычный ПК или сервер, на котором установлены слабые пароли, а также есть незакрытые уязвимости.

В настоящее время ВПО «Mirai» и ему подобные не стоят на месте и продолжают развиваться. В их функционал добавлены возможности эксплуатировать известные уязвимости для различных устройств, операционных систем и ПО.

Характерный демаскирующий признак заражения ВПО «Mirai» – это кратковременные попытки подключения на случайные IP-адреса и порты с использованием протоколов telnet и ssh, а также с отправкой данных на командные центры, которые периодически меняются.

Правила, выполнение которых позволит существенно снизить вероятность заражения указанным типом ВПО, а также многими другими:

- Использовать надежные пароли, длина которых должна превышать 8 символов, а также использовать различные специальные символы и цифры.

- Не устанавливать словарные пароли, т.е какие-либо словосочетания.

- Отключать учетные записи, созданные по умолчанию (как администраторов так и пользователей).

- Создавать для пользователей учетные записи с максимально ограниченными правами, необходимыми для их работы.

- Не использовать для администрирования и пользователей «говорящие учетные записи», т. е. «root», «admin», «user», «пользователь» и так далее.

- Использовать учетные записи с правами уровня «администратор» только для настройки устройства.

- Своевременно устанавливать обновления и патчи безопасности для операционных систем и программного обеспечения.