В национальном сегменте сети Интернет зафиксирован значительный рост фишинговых рассылок, основной целью которых было заражение вредоносным программным обеспечением (далее — ВПО) и формирование бот-сети. Тело фишингового письма, как правило, сформировано на белорусском языке с прикрепленным изображением либо с вложением.

Прикрепленное изображение размыто, плохо читаемое, однако на нем явно видны отличительные знаки банка либо платежного уведомления. Кроме того, изображение является гиперссылкой и попытка его открыть приводит к загрузке ВПО на компьютер жертвы.

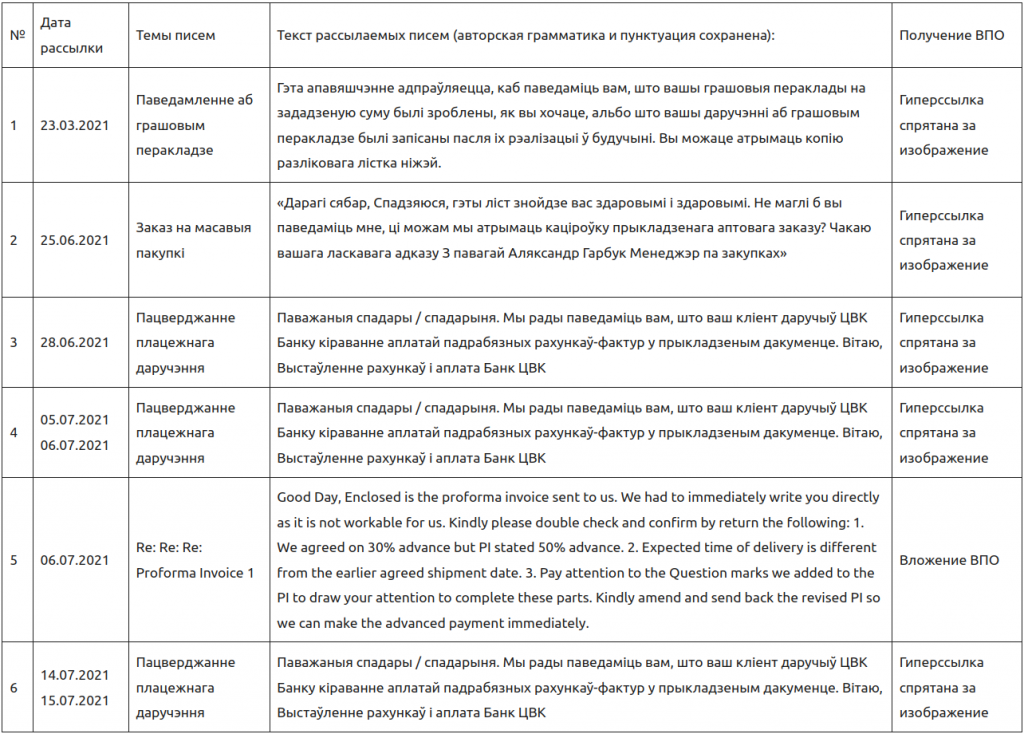

Пример рассылаемых изображений.

Анализ полученных образцов фишинговых писем, а также экземпляров ВПО позволил выявить характерные признаки масштабной целевой кибератаки, направленной на государственные органы и организации различных сфер деятельности (от объектов пищевой и энергетической промышленности до органов местного управления и силовых структур).

Распространение.

Активность данной кибератаки впервые была зафиксирована в феврале 2020 года, тогда выявлялись единичные случаи. Со временем количество целей значительно увеличилось. Наиболее массовые рассылки писем зафиксированы 25 и 28 июня текущего года. В указанные дни кибератаке подверглись более 26 организаций. Последняя зафиксированная рассылка осуществлена 15 июля.

Выявленные кампании по рассылке ВПО:

Отправители фишинговых писем:

contabilidad@facosaourense.com thin@harpersfreight.com sitmanee.ph@apexplastech.com sale08@optimum-office.comzakupki1@bcp.brest.bythin@harpersfreight.commarketing@agroudp.byadministracion@recambioscany.com zabrovskiy.a@eetrade.org dvargas@fontagudes.com secretar@clbranistea.ro info@siammarinecrane.com

Ссылки:

https://onedrive[.]live[.]com/download?cid=59E71E4E99AEF3D1&resid=59E71E4E99AEF3D1!107&authkey=AA52zM-4Vn7x4JY https://onedrive[.]live[.]com/download?cid=999C5306610C19FE&resid=999C5306610C19FE!161&authkey=AHrs5FP37xIUBPM https://netverification[.]online/file/Плацежнае даручэнне.tgz https://www[.]mediafire[.]com/file/foz3131ccxhitu8/0211239.tgz/file https://onedrive[.]live[.]com/download?cid=AB4C382B1F6E93E5&resid=AB4C382B1F6E93E5!2419&authkey=AOrw3HAMNdSoa-I https://onedrive[.]live[.]com/download?cid=D888B8D6E7CEEE72&resid=D888B8D6E7CEEE72!106&authkey=AJkn5j2PTtHUa0Q https://onedrive[.]live[.]com/download?cid=7E5F098AF5C089AC&resid=7E5F098AF5C089AC!7319&authkey=AHq0jDKmJN3lGHY https://vdlnbw[.]by[.]files[.]1drv[.]com/y4m6LIcccaCHmmBog4-chHVVU3rm5asP9It207ZOECfL2EWztdhBdvbGA-g-_F4IAFZjmXwfo2y-tTK2NRZq5uNo3rNVFCDzhBTmO7Y2ADD75yJX1h8hoLlq1VmuZMNwLRxj6dM6ePf6xUE9BypeN9BKl2K-GGXZ2So4ItnujKDj66THskesjv5D7pgJJ4F7Sm1h6omsoLznTPo_6Oz8KuU_g/%D0%97%D0%B0%D0%BA%D0%B0%D0%B7%20%D0%BD%D0%B0%20%D0%BC%D0%B0%D1%81%D0%B0%D0%B2%D1%8B%D1%8F%20%D0%BF%D0%B0%D0%BA%D1%83%D0%BF%D0%BA%D1%96.tgz?download&psid=1 https://0pbvaa[.]db[.]files.[.]1drv[.]com/y4mWOYKMLywzNH42oCQgRvpMEE7a3GCauZHkdESamg0lrSqmNavzeeUBFDB8JHHhHCHSEpClyOEHX_tSTdU890ADeM8Jc3jGiSHMPHbbSLDOB8cxEzPJmS-NrBmgI1E3vNe3l3lBR8s-209QgSXFOuIlkaxqdp6vBdWr_thmjTXBxbSzUycB9cxz9IN-dk4F5_EtppZ_r34Tb6BiNIGXQrdbQ/%D0%9F%D0%BB%D0%B0%D1%86%D0%B5%D0%B6%D0%BD%D0%B0%D0%B5%20%D0%B4%D0%B0%D1%80%D1%83%D1%87%D1%8D%D0%BD%D0%BD%D0%B5.tgz?download&psid=1

Анализ основной части поведения ВПО:

- Запускается при авторизации пользователя в операционную систему.

- Скачивает, устанавливает и настраивает Tor-браузер для общения с командным центром.

(Tor-браузер размещается в директории C:\Users…\AppData\Roaming\Tor\) - Собирает ценную информацию из браузеров, а также делает скриншоты экранов. Полученную информацию отправляет через Tor-браузер на командный центр.

- Собирает сведения о системе и через почтовый сервер отсылает злоумышленникам.

Исходное название полученных файлов:

- Плацежнае даручэнне.exe (f10efbac3ca1c03fa672717ae4a1d068)

- xcmiERxbg8TeZt6.exe (9e9edf3b69cb55db44889cdaadebb8a1)

- Заказ на масавыя пакупкі.exe (6ce745f91479e8d0562686f1fe375fdb)

Хеши восстанавливаемых библиотек:

- 5228378fe390953851fea8580ef16b514946fe4b (RelativeFileUrl.dll)

- d7e05a22b109ce608109dc509029a7fe22b4b8bf

Закрепляется в ОС:

Через планировщик задач ВПО копирует себя в директорию

С:\Users…\AppData\Roaming\, название конечного файла зависит от версии ВПО, например, NLOnfJsBgXT.exe.

Устанавливает значения в реестре по пути:

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Рекомендуем провести проверку информационных систем и персональных компьютеров на наличие вышеуказанных признаков.

При обнаружении, просим сообщить на support@cert.by.