В последнее время специалисты CERT.BY фиксируют новую тактику фишинга, используемую для атаки на госучреждения.

Основная цель атакующих – получение учетных данных от сервиса почты через фэйковую страницу.

Техника совмещает в себе следующие подтехники фишинга:

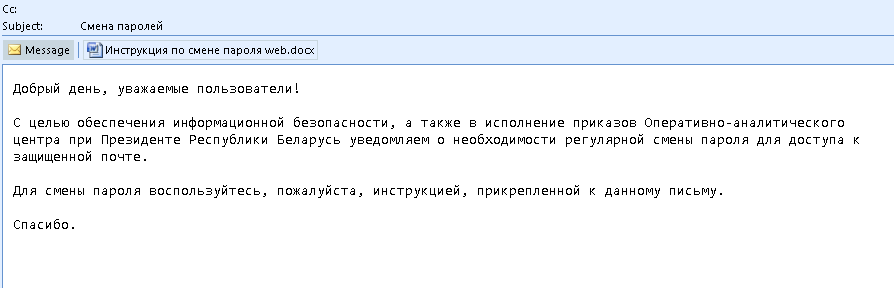

Отличительной особенностью новой тактики является то, что вредоносная ссылка находится не в теле письма, а во вредоносном файле.

Рассылаемый файл формата docx не является вредоносным, не содержит макросов или ссылки на вредоносный шаблон. Основную угрозу представляет содержимое файла.

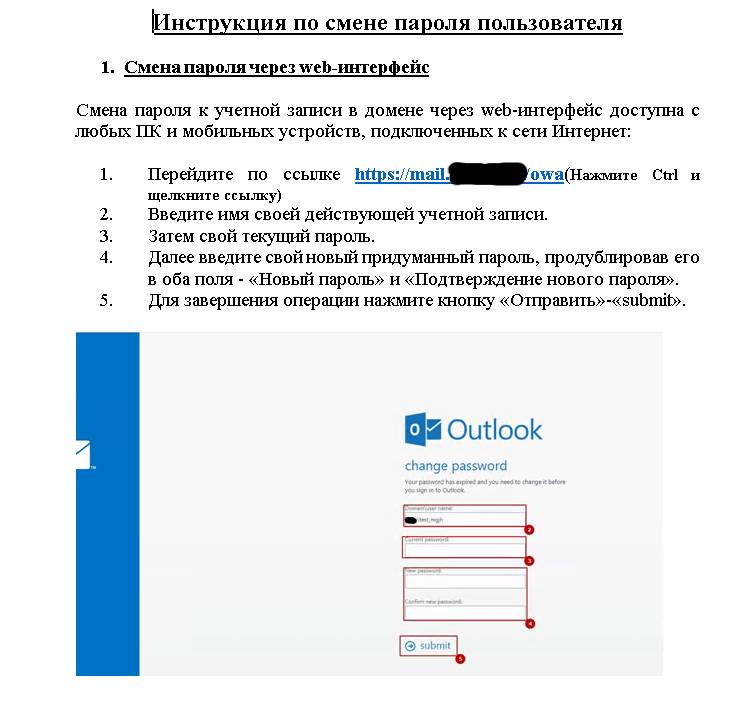

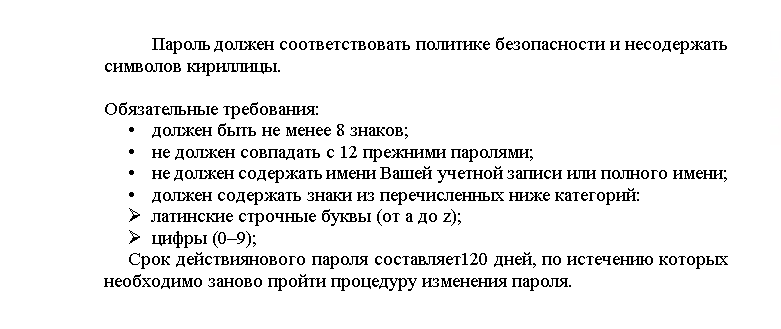

В последней рассылке использовалась информация по смене пароля с указанием требований к формированию пароля, а также ссылкой на фишинговый ресурс, подобный ресурсу организации.

Ссылка ведет на сервер, контролируемый злоумышленниками, на котором веб интерфейс, полностью повторяет интерфейс почтового сервиса организации. Атака переходит к технике T1056.003 (Input Capture: Web Portal Capture).

Также интересны требования к паролю, которые наоборот снижают его стойкость к атаке типа BrutForce.

Напоминаем, стойкий пароль обладает следующими характеристиками:

- не менее 12 символов;

- должен содержать и строчные и заглавные буквы латинского алфавита;

- должен содержать цифры;

- должен содержать специальные символы;

- должен быть сгенерирован случайным образом.

Всегда внимательно проверяйте ссылки, на которые переходите и на которые вводите учетные данные.

При обнаружении писем либо ссылок с подобным содержимым, просим сообщить на support@cert.by.

Национальный центр реагирования на компьютерные инциденты (CERT.BY) благодарит за взаимодействие контактных лиц и оперативное предоставление информации!!!

Для удобства и своевременного оповещения о новостях подписывайтесь на нас в социальных сетях: